Tanyakan kepada seseorang perangkat lunak antivirus apa yang mereka gunakan dan Kamu mungkin akan mendapatkan argumen yang hampir religius tentang perangkat lunak mana yang telah mereka instal. Pilihan antivirus seringkali tentang apa yang kita percayai — atau tidak — di sistem operasi kita. Saya telah melihat beberapa pengguna Windows menunjukkan bahwa mereka lebih memilih vendor pihak ketiga mengawasi dan melindungi sistem mereka. Yang lain, seperti saya, menganggap perangkat lunak antivirus kurang penting akhir-akhir ini; yang lebih penting adalah vendor antivirus Kamu dapat menangani pembaruan windows dengan benar dan tidak akan menimbulkan masalah.

Yang lain mengandalkan Pembela Microsoft. Sudah ada dalam satu atau lain bentuk sejak Windows XP.

Defender baru-baru ini memiliki masalah zero-day yang diperbaiki secara diam-diam. Akibatnya, saya menginstruksikan banyak pengguna untuk memeriksa versi Defender mana yang telah mereka instal. (Untuk memeriksa: klik Mulai, lalu Pengaturan, lalu Perbarui dan keamanan, lalu Keamanan Windows, lalu Buka keamanan windows. Sekarang, cari roda gigi (pengaturan) dan pilih Tentang.

Ada empat baris informasi di sini. Yang pertama memberi Kamu nomor Versi Klien Antimalware. Yang kedua memberi Kamu versi Mesin. Yang ketiga memberi Kamu nomor versi antivirus. Dan nomor terakhir adalah nomor versi Antispyware. Tapi apa artinya ketika Defender mengatakan versi Mesinnya, versi Antivirus dan versi antispyware adalah 0.0.0.0? Ini mungkin berarti Kamu menginstal antivirus pihak ketiga; itu mengambil alih untuk Pembela, yang dimatikan dengan benar. Beberapa orang mengira vendor antivirus “sesuai permintaan” mereka hanyalah alat scan-only, dengan Defender masih menjadi alat antivirus utama. Tetapi jika alat pemindaian pihak ketiga dilihat sebagai antivirus waktu nyata, itu akan menjadi perangkat lunak operasi di sistem Kamu.

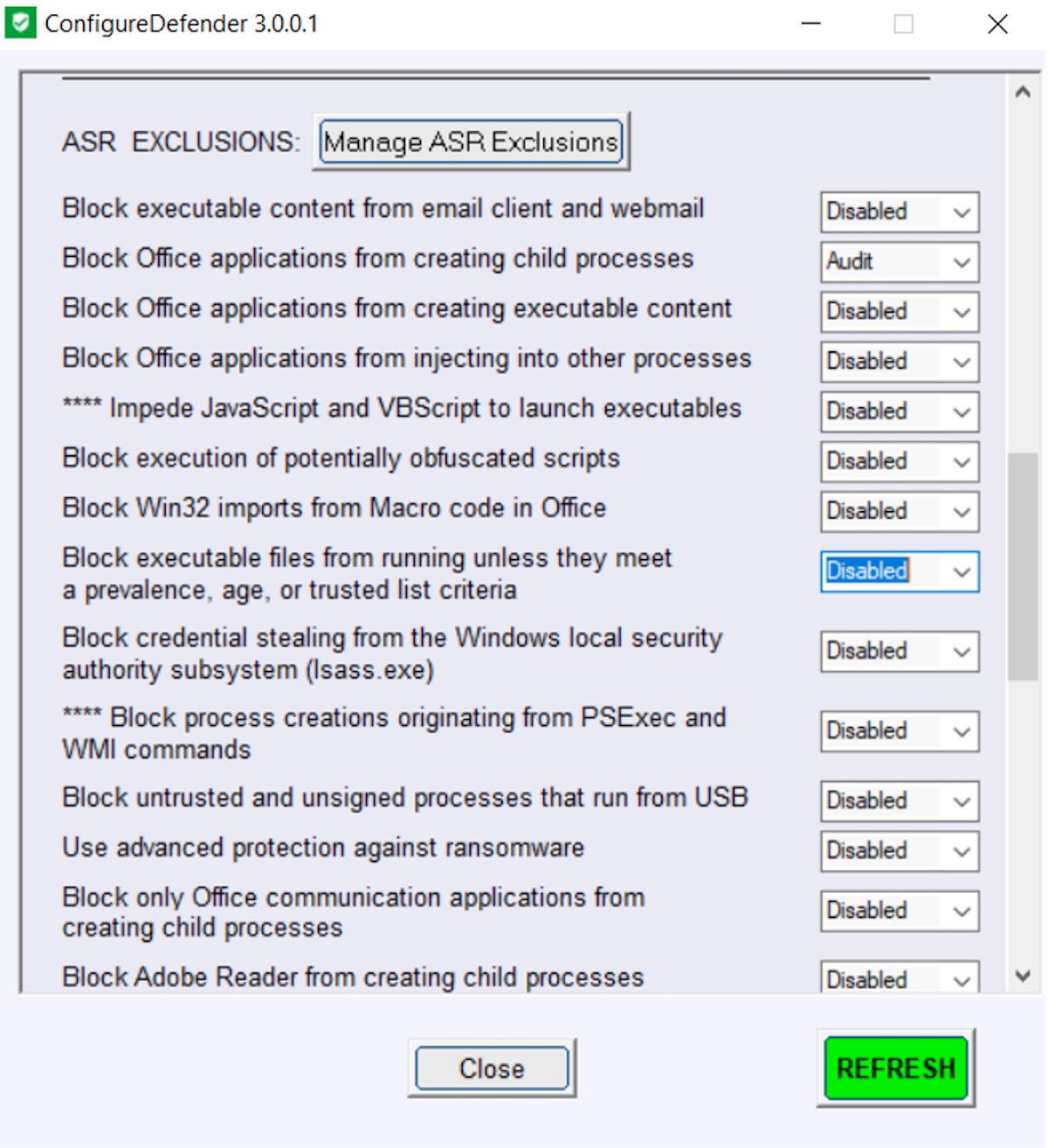

Defender melibatkan lebih dari sekadar memeriksa file dan unduhan yang buruk. Ini menawarkan berbagai pengaturan yang kebanyakan pengguna tidak memeriksanya secara teratur — atau bahkan mengetahuinya. Beberapa diekspos di GUI. Lainnya mengandalkan pengembang pihak ketiga untuk memberikan panduan dan pemahaman tambahan. Salah satu opsi tersebut adalah Alat ConfigureDefender di situs unduhan GitHub. (ConfigureDefender memaparkan semua pengaturan yang dapat Kamu gunakan melalui PowerShell atau registri.)

ConfigureDefender

ConfigureDefenderAlat ConfigureDefender.

Seperti disebutkan di situs ConfigureDefender, versi Windows 10 yang berbeda menyediakan alat yang berbeda untuk Pembela. Semua versi Windows 10 menyertakan Pemantauan Waktu Nyata; Pemantauan Perilaku; pemindaian semua file dan lampiran yang diunduh; Tingkat Pelaporan (tingkat keanggotaan MAPS); Beban CPU rata-rata saat memindai; Pengiriman Sampel Otomatis; Pemeriksaan aplikasi yang mungkin tidak diinginkan (disebut Perlindungan PUA); dasar Tingkat Perlindungan Cloud (Default); dan Batas Waktu Pemeriksaan Cloud dasar. Dengan dirilisnya Windows 10 1607, pengaturan “block at first sight” diperkenalkan. Dengan versi 1703, tingkatan Tingkat Perlindungan Cloud dan Batas Waktu Pemeriksaan Cloud yang lebih terperinci ditambahkan. Dan mulai tahun 1709, Attack Surface Reduction, Cloud Protection Level (dengan Level yang diperluas untuk Windows Pro dan Enterprise), Controlled Folder Access, dan Network Protection muncul.

Saat Kamu menelusuri alat, Kamu akan melihat bagian yang mencakup kontrol untuk aturan Pengurangan Permukaan Serangan (ASR) Microsoft. Kamu juga akan melihat bahwa banyak dari mereka dinonaktifkan. Ini adalah salah satu pengaturan yang paling diabaikan di Microsoft Defender. Meskipun Kamu memerlukan lisensi Perusahaan untuk mengekspos pemantauan sepenuhnya di seluruh jaringan Kamu, bahkan komputer mandiri dan usaha kecil dapat memanfaatkan pengaturan dan perlindungan ini. Seperti dicatat dalam dokumen terbaru, Rekomendasi Pengurangan Permukaan Serangan Pertahanan Microsoftada beberapa pengaturan yang seharusnya aman untuk sebagian besar lingkungan.

Pengaturan yang disarankan untuk diaktifkan meliputi:

- Blokir proses yang tidak dipercaya dan tidak ditandatangani yang dijalankan dari USB.

- Blokir Adobe Reader dari membuat proses anak.

- Blokir konten yang dapat dieksekusi dari klien email dan email web.

- Blokir JavaScript atau VBScript agar tidak meluncurkan konten yang dapat dieksekusi yang diunduh.

- Blokir pencurian kredensial dari subsistem otoritas keamanan lokal Windows (lsass.exe).

- Blokir aplikasi Office dari membuat konten yang dapat dieksekusi.

Mengaktifkan pengaturan ini — artinya memblokir tindakan — biasanya tidak akan berdampak buruk bahkan pada komputer yang berdiri sendiri. Kamu dapat menggunakan alat ini untuk menetapkan nilai ini dan meninjau dampak apa pun pada sistem Kamu. Kemungkinan besar Kamu bahkan tidak akan menyadari bahwa mereka melindungi Kamu dengan lebih baik.

Selanjutnya, ada pengaturan yang harus ditinjau untuk lingkungan Kamu guna memastikannya tidak mengganggu kebutuhan bisnis atau komputasi Kamu. Pengaturan ini adalah:

- Blokir aplikasi Office agar tidak menyuntikkan kode ke proses lain.

- Blokir panggilan Win32 API dari Office Macros.

- Blokir semua aplikasi Office agar tidak membuat proses anak.

- Blokir eksekusi skrip yang berpotensi disamarkan.

Secara khusus, di lingkungan yang menyertakan Outlook dan Teams, sejumlah besar acara didaftarkan jika pengaturan “Blokir semua aplikasi kantor dari pembuatan proses anak” diaktifkan. Sekali lagi, Kamu dapat mencoba ini dan melihat apakah Kamu terpengaruh.

Pengaturan yang harus diperhatikan antara lain:

- Blokir file yang dapat dieksekusi agar tidak berjalan kecuali memenuhi kriteria prevalensi, usia, atau daftar tepercaya.

- Gunakan perlindungan lanjutan terhadap ransomware.

- Blokir pembuatan proses yang berasal dari perintah PSExec dan WMI.

- Blokir semua aplikasi komunikasi Office agar tidak membuat proses anak.

Pengaturan ini harus ditinjau untuk memastikan pengaturan tersebut tidak menghalangi aplikasi lini bisnis dan proses bisnis. Misalnya, meskipun “Gunakan perlindungan tingkat lanjut terhadap ransomware” terdengar seperti pengaturan yang diinginkan semua orang, di satu bisnis tempat tim telah mengembangkan perangkat lunak penggunaan internal, hal itu menimbulkan masalah dengan alur kerja pengembang. (Pengaturan ini secara khusus memindai file yang dapat dijalankan yang masuk ke sistem untuk menentukan apakah file tersebut dapat dipercaya. Jika file menyerupai ransomware, aturan ini akan memblokirnya agar tidak dapat berjalan.)

Pengaturan, “Blokir pembuatan proses yang berasal dari perintah PSExec dan WMI,” sangat merepotkan, menurut penulis. Pengaturan tidak hanya menyebabkan sejumlah besar peristiwa di log audit, tetapi juga tidak kompatibel dengan Microsoft Endpoint Configuration Manager, karena klien manajer konfigurasi memerlukan perintah WMI agar berfungsi dengan benar.

Jika Kamu belum melihat pengaturan tambahan di Microsoft Defender, unduh file zip dari github, unzip dan jalankan ConfigureDefender.exe untuk melihat bagaimana pengaturan ini dapat memengaruhi komputasi Kamu. Kamu mungkin terkejut menemukan bahwa Kamu dapat menambahkan sedikit lebih banyak perlindungan tanpa berdampak pada pengalaman komputasi Kamu.

Post By 2021 Idnu.me, Inc.